Theo dữ liệu của Kaspersky Security Network công bố, số lượng phát hiện phần mềm tống tiền (ransomware) đã giảm 18% từ năm 2023 đến năm 2024, từ 5.715.892 xuống còn 4.668.229.

Tuy nhiên, tỷ lệ người dùng bị ảnh hưởng bởi các cuộc tấn công phần mềm tống tiền đã tăng nhẹ 0,44%. Tỷ lệ phần trăm nhỏ này lại hướng đến các mục tiêu có giá trị cao, nên ransomware càng nguy hiểm.

Bộ phận Ứng cứu An ninh mạng Toàn cầu của Kaspersky (GERT) cho biết có đến 41,6% trong số các sự cố an ninh mạng năm 2024 có liên quan phần mềm tống tiền, tăng so với 33,3% vào năm 2023. Mã độc tống tiền nhắm mục tiêu cụ thể có khả năng vẫn là mối đe dọa chính đối với các tổ chức trên toàn thế giới.

Song song đó, các mã nguồn ransomware được “tu bổ” thêm các công cụ, thậm chí nhóm FunkSec chuyên tấn công vào các tổ chức tài chính và giáo dục, công nghệ còn tận dụng AI để phát triển thêm sức mạnh cho ransomware, tránh bị phát hiện.

Nhiều cuộc tấn công ransomware vẫn nhắm vào các hệ thống chạy trên Windows do hệ điều hành này được sử dụng rộng rãi trong môi trường doanh nghiệp. Kiến trúc của Windows, kết hợp với các lỗ hổng trong phần mềm như Giao thức máy tính từ xa (RDP) và các hệ thống chưa vá lỗi, khiến nó trở thành mục tiêu chính cho các tệp thực thi ransomware.

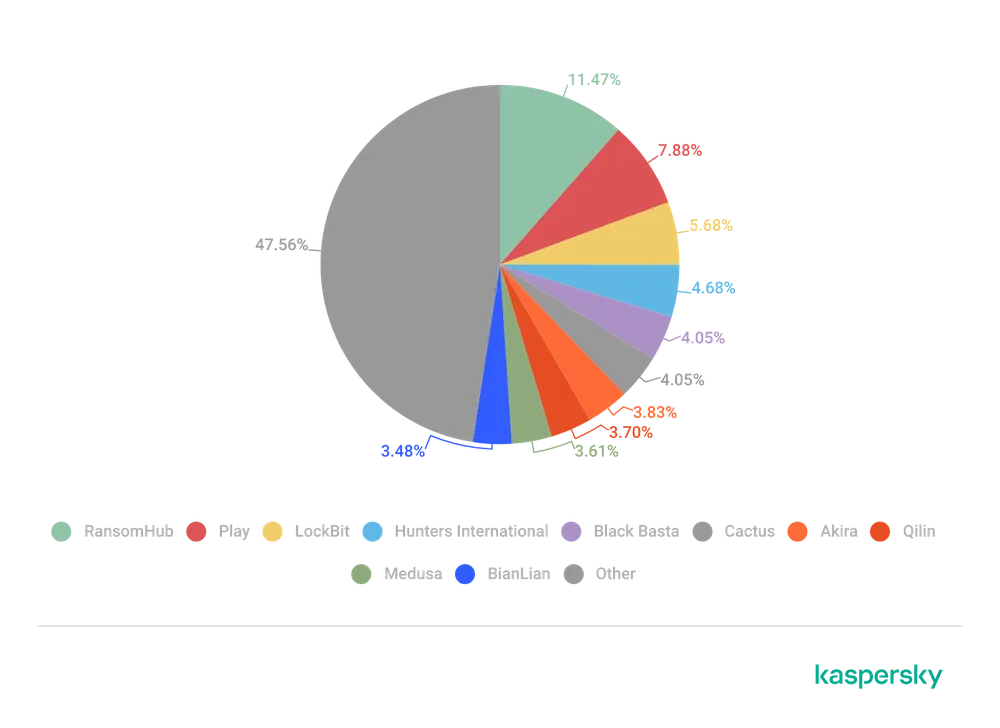

Bên cạnh đó, dạng tấn công vào bên thứ ba là các trình điều khiển được chứng thực chữ ký số bởi một tổ chức uy tín hoặc Microsoft. Song song đó, trong những năm gần đây, một số nhóm tấn công như RansomHub và Akira đã đa dạng hóa mục tiêu phát triển các biến thể Ransomware nhắm đến các hệ thống Linux và VMware, đặc biệt là trong môi trường đám mây và ảo hóa khi các tổ chức áp dụng các thiết lập đám mây và hệ thống lai.

Theo Chainalysis, các khoản trả tiền chuộc dữ liệu nộp cho ransomware đã giảm đáng kể vào năm 2024 xuống còn khoảng 813,55 triệu đô la, giảm 35% so với mức kỷ lục 1,25 tỷ đô la vào năm 2023.

Đáng chú ý, Sophos báo cáo rằng khoản thanh toán tiền chuộc trung bình đã tăng từ 1.542.333 đô la vào năm 2023 lên 3.960.917 đô la vào năm 2024, phản ánh xu hướng ransomware nhắm mục tiêu vào các tổ chức lớn hơn với nhu cầu cao hơn.

Một số nhóm tội phạm mạng không chỉ tống tiền khi mã hóa dữ liệu, chúng còn khai thác dữ liệu nhạy cảm chiếm dụng được để làm đòn bẩy mở rộng các mối đe dọa cho các bên thứ ba như khách hàng, đối tác, nhà cung cấp… của nạn nhân. Chúng nhắm vào các tổ chức được xác định để gây gián đoạn và tối ưu mức trả tiền lên tối đa, tập trung vào các mục tiêu có giá trị cao như bệnh viện, tổ chức tài chính và cơ quan chính phủ.

Ông Ngô Trần Vũ, Công ty NTS Security cho biết, việc bật chức năng Vulnerable Driver Blocklist của Windows trong phần Device Security - Core isolation là rất quan trọng để ngăn chặn các cuộc tấn công dạng BYOVD. Người dùng Windows thường xuyên cập nhật các bản vá của Windows cùng các bản cập nhật vá lỗi của những phần mềm cài trên máy là rất quan trọng. Với doanh nghiệp nên thường quét các lỗ hổng và ưu tiên các lỗi có mức độ nghiêm trọng cao, đặc biệt là trong các phần mềm được sử dụng rộng rãi như Microsoft Exchange hoặc VMware ESXi ngày càng bị ransomware nhắm mục tiêu.

Còn theo Kaspersky, để chống lại ransomware hiệu quả vào năm 2025, các tổ chức và cá nhân phải áp dụng chiến lược phòng thủ nhiều lớp để giải quyết các chiến thuật đang phát triển của các nhóm như FunkSec, RansomHub và các nhóm khác tận dụng AI. Ưu tiên phòng ngừa chủ động thông qua việc vá lỗi và quản lý lỗ hổng. Nhiều cuộc tấn công ransomware khai thác các hệ thống chưa vá lỗi, vì vậy các tổ chức nên triển khai các công cụ quản lý bản vá tự động để đảm bảo cập nhật kịp thời cho hệ điều hành, phần mềm và trình điều khiển.

"Đối với doanh nghiệp nhỏ có thể tận dụng song song giải pháp Kaspersky Plus kết hợp cùng Windows Security để gia tăng bảo vệ nhiều lớp, chống mã độc và ngăn khai thác lỗ hổng cũng như bảo vệ dữ liệu tốt hơn", ông Ngô Trần Vũ chia sẻ thêm.